看“黑客”如何攻陷你的路由器

知己知彼 看黑客如何攻破你的路由器

前面分析了这么多,都在探讨路由器安全性好坏对大家的危害,以及厂商们该如何重视这个问题,带给大家更好的产品。但实际生活中,黑客究竟是如何攻陷我们的路由器的呢?接下来上点干货,即能满足玩家们的好奇心,又能进一步提高大家的警惕性,让大家知己知彼少犯一些低级错误被他人利用。

以前去别人家做客,第一句话是“房子真不错”,现在去别人家做客,第一句话是“你家Wi-Fi密码是多少”。Wi-Fi 成为了无数人基本的生存需求,无线路由器自然成为了柴米油盐之后的另一大生活必需品。下班回到家手机自动连接到Wi-Fi,无流量之乱耳,无资费之劳形,那感觉是相当好。但是你有没有想过,你的路由器里说不定住进了一个不速之客,时时监视着你在网络上的一举一动?不要以为这是耸人听闻,我们上网的时候,所有进出的数据都必须经过路由器。一旦路由器被黑客控制,用户基本上也就等于在“裸奔”了。

全面沦陷的网络设备

前面也提到了,事情得从一则电视报道说起。今年2月28日,中央电视台播出了一条关于网络安全的新闻,曝出国内家用路由器重大安全隐患。报道称,市售热销的主流路由器,或多或少都存在“弱口令”后门漏洞,黑客可以利用该漏洞入侵家用路由器从事非法活动。据调查,28%的路由器被劫持到电商网站、网址导航、搜索引擎等网站赚取推广佣金;49.5%的劫持被用于推送网页和游戏广告;22.5%的恶意劫持则完全没有职业道德,直接把用户引向了钓鱼或挂马网站,给用户造成直接经济损失。

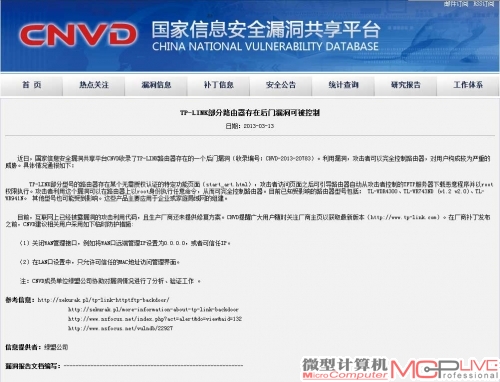

实际上从去年以来,市售主流品牌的路由器存在重大漏洞隐患在网络安全圈早已不是什么秘密了。国家信息安全漏洞共享平台CNVD在分析验证TP-LINK、D-LINK、Linksys、Netgear、思科、腾达等多家厂商的路由器产品后,发现它们均存在后门。黑客可由此直接控制路由器,进一步发起DNS劫持、窃取信息、网络钓鱼等攻击,直接威胁用户网上交易和数据存储安全。

去年4月,思科被美国中央情报局前雇员斯诺登曝出参与美国政府主导的“棱镜”计划,涉嫌对全球用户进行监听。虽然思科多次公开否认参与这一项目,但至少也给政府机关和企业机构敲了个警钟。

事实上,没有任何路由器是绝对安全的。路由器一旦被攻破,PC、手机、平板电脑、影视盒子、智能电视……统统都会遭殃,因为这些设备同样漏洞百出。不要以为只有电脑、智能手机之类的设备才会出现安全漏洞,常言道:人吃五谷杂粮哪能不生病,机器智能化哪能不抽风。报道,飞利浦55PFL6008S智能电视新版本固件中存在一个并不安全的Miracast无线网络漏洞,可以让攻击者远程控制电视以及进行未经授权的操作。这些让人不爽的操作包括访问电视的配置文件,访问通过USB存储装置连接到电视的视频、音频文件以及电视图像,甚至可以通过外部的电视遥控应用程序从电视中的Cookie中窃取用户在网站的身份验证。通过Miracast打开不安全的网络后,用户通过台式电脑或其他移动设备投射到电视屏幕上的图像就会被黑客窃取。

其他采用相同版本固件的飞利浦智能电视也会存在相同问题。由于智能电视通常不会采取任何额外的安全措施,所以在漏洞被修复之前,消费者好关掉电视机默认开启的Wi-Fi Miracast功能。

Miracast真好玩是不是?但它也可能泄露你的隐私。

你是怎么被入侵的

其实,可能真正想劫持普通用户的路由器来牟利的人并不多,鉴于Wi-Fi是人民群众的基本生存需求之一,所以多数人只是想蹭个网而已。可一旦蹭网成功,埋藏在人心中的邪念兴许就会被唤起。那么我的网是怎么被蹭的?被人蹭网可能会有什么后果?邪红色信息安全组织里一位网名叫“Evi1m0”的白帽讲述了整个“蹭网+入侵+偷窥”的思路及过程。当然,整个过程比较理想化,建立在路由器比较老、无线密码和路由器登录密码相对比较简单的情景下。如果你的无线密码长达63位并且是字母+数字+符号的组合,那么你可以忽略不看了。

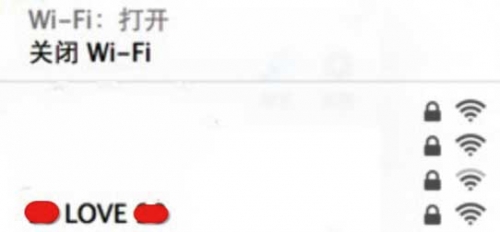

整个旅程自然要从路由器开始,开启无线网络,寻找入侵目标。比如要入侵隔壁的无线网络怎找?当然是看哪个热点信号强。在这里,Evi1m0同学找出了疑似目标:XXLOVEXX。

找到门之后咋整?当然要进门。对于蹭网的人而言,敲门没用,一般只能定向爆破即所谓的暴力破解。破解的成功率取决于黑客手中密码字典的大小。一款在Linux环境下破解Wi- Fi密码的工具minidwep承担了此次爆破任务。导入部分字典,如果对方的密码比较简单,那么爆破也会很顺利。

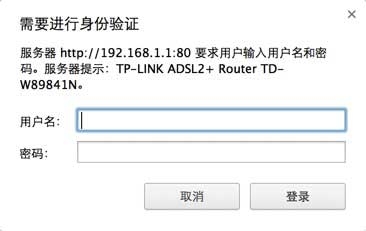

好了,到这一步,你已经可以成功蹭网了。但一个不怀好意的黑客是不会就此罢手的。接下来需要做的就是进入路由器的We b管理界面看看。相信90%以上的人的路由器用户名和密码都是默认的admin、admin,任何人都可以长驱直入。不过Evi1m0同学发现机智的机主修改了默认密码。

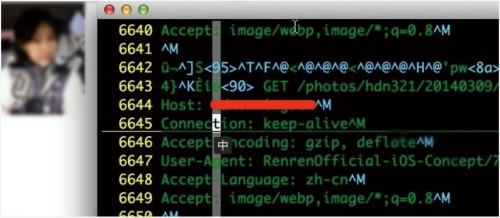

现在只能来硬的。通常家用路由器Web管理页面都是采用简单的HTTP认证。HTTP认证是一种用来允许Web浏览器或其他客户端程序提供以用户名和密码为凭证的登录方式。登录页面将用户名加一个冒号然后连接密码字符,得出字符串再用Base64算法编码,后得到的字符串发送到接收端进行认证。例如,用户名是admin,密码admin123,连接后的结果就是admin:admin123。通过Base64编码,得到字符串YWRtaW46YWRtaW4xMjM=。将这串字符串发送出去,接收端再用Base64解码,就能还原成admin:admin123,认证成功。

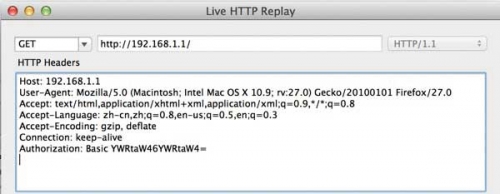

Evi1m0同学输入admin:admin的口令进行认证,然后利用Live Http Headers抓取Web登录路由器的请求,检查返回的数据包判断是否登录成功。考虑到多数人不会修改默认用户名admin而只是修改密码,于是Evi1m0编写了一个Python 脚本,将字典中的密码与“admin:”进行组合然后用base64编码,伪造包进行破解。自然,破解成功。

顺利登录路由器管理界面,发现连接了好几个设备。iPhone、iPad、PC这些一目了然,另外还有两个暂时未知的Android设备。Evi1m0首先测试两台Android设备,发现其中一台开放端口很多,凭经验感觉应该是小米盒子或者百度影棒之类的产品,这样的话,控制电视也就有机会了。

到了这一步,黑客可以开展很多工作了。比如,对存满了个人隐私的iPhone进行嗅探,看看对方的相册什么的。查看路由器流量日志,也许能够发现对方的微博URL、微信号,甚至劫持微博、淘宝和人人网账号等。

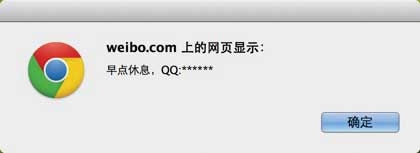

黑客还能在你浏览的网页上做手脚。Evi1m0通过 MITM 中间人向网页中注入了一段 Javascript,格式为“alert(/要显示的内容/)”,于是对方便会收到一个提示窗。Javascript能干的事情很多,换一个不怀好意的人,也许就不只是提示窗那么简单了。

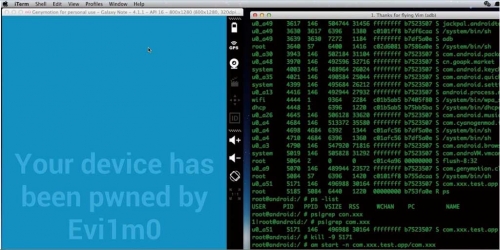

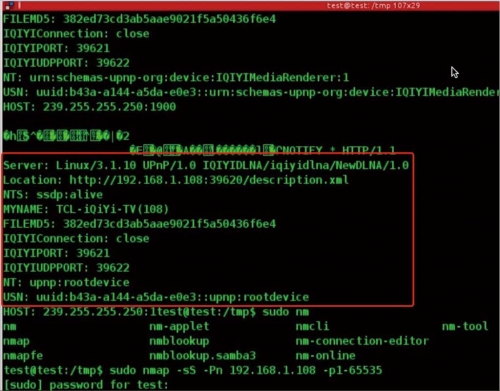

前面说了,人家家里不是还有电视盒子吗?很多人也许从来就没考虑过电视盒子是否安全。实际上为了方便调试,电视盒子通常都会开启远程调试端口。Evi1m0曾仔细研究过市场上某热门品牌手机商出产的影视盒子,发现各种各样的端口大开。其中有趣的就是5555端口,该端口用于ADB远程调试,使用ADB Connect IP就可以直接连接设备进行远程调试。

远程调试能干些什么?Evi1m0举了个例子,他可以写一个Android APK安装包,利用ADB远程连接到电视盒子,用ADB install指令远程安装apk,再使用amstart-n ***(apk文件名)指令进行远程启动。启动之后会有什么后果,取决于黑客想要怎样。

关于这个案例,其实就是由蹭网引起的。入侵者和被入侵者的设备处在同一个局域网中,就像狼进了羊圈。当然,作为白帽成员的Evi1m0并没有恶意或进行DNS劫持,否则对方的损失就大了。但即便如此他就已经获得了对方的微博、微信、人人网、QQ号、手机号、照片等各种重要信息。被入侵对象的各种信息及隐私几乎是一览无余。在这个信息时代,几乎所有人都在手机或电脑上存放了大量个人隐私。要是就这样被别人看了去,你会有什么想法?

修改过了默认账号和密码,机主很有反黑意识。

白帽和黑客

白帽和黑客都擅长发现计算机系统的漏洞。不同的是,白帽不会去恶意利用这些漏洞,反而会告知相关责任单位让其修补漏洞;而黑客就没那么善良了,入侵,破坏,或利用漏洞获利,是他们的乐趣。

抓取到路由器的GET请求。其中,Authorization:Basic YWRtaW46YWRtaW4=就是认证字符串。

Evi1m0演示的通过 MITM中间人攻击篡改网页后的效果。MITM中间人攻击是通过拦截正常的网络通信数据进行数据篡改和嗅探,而通信的双方毫不知情。

在OS X 的Terminal中进行ARP嗅探Android开放端口较多的设备,确实是一个电视盒子。

来自本案例的启示

也许你觉得心在颤抖,其实也不用太紧张。前面我们说了,Evi1m0的这个思路只是在一个很理想的环境下进行的,各种弱密码让破解根本停不下来。假如你让密码复杂一点,在实际操作中,黑客就可能遇到各种阻碍。

首先来说,无线密码如果足够复杂,比如8~12位字母、数字和符号的组合,就足够阻挡绝大部分不怀好意的家伙。但考虑到移动设备输入的困难程度,不少人会偷懒设置简单密码,那么你可以修改一下路由器管理页面的用户名和密码,毕竟这个也不经常用。

一些厂商也考虑到用户电脑水平不足而采取了相关的防pin措施,例如TP-Link的一些产品默认防止遍历登录,用户名和密码输错一定次数就会被锁定几分钟甚至几个小时,这将极大增加黑客定向爆破的难度。

此外,Evi1m0通过ARP嗅探连接的设备,但现在不少PC安全软件都有ARP防火墙,一旦发现类似嗅探便会报警。但这里面有两个问题,一是ARP防火墙通常默认关闭而很多人不知道怎么打开,二是“狼来了”次数多了,对于安全软件的这类弹窗警告,很多人会选择不理睬甚至关闭杀毒。至于移动设备上的安全软件,Evi1m0认为基本上没什么用,嗅探和劫持统统不拦截。

总的说来,我们并不打算告诉你那些高深的防范技巧,对于电脑技术基本上是白纸的人而言,做到以下这几点,能降低你被黑的概率:

第一,不要连接陌生的公开

Wi-Fi,你蹭网了觉得沾沾自喜,没准儿那就是个陷阱。

第二,设置复杂一点的无线密码,几个字母加几个数字就足以让一些初级黑客铩羽而归。同时也不要随便告诉别人你的无线密码。

第三,对移动设备操作系统不了解的话,不要尝试越狱或者root。

如果你懂得那么一点点电脑技术,会配置一下路由器,那么你可以进行以下操作:

第一,修改路由器管理后台的用户名和密码。

第二,经常登录路由器管理后台,看看有没有陌生设备连入Wi-Fi,有的话断开并封掉其 Mac地址。封完以后马上修改无线密码和路由器管理后台的密码。

做到以上这些,你的网络设备的安全性就会极大提高。但也并不是说就滴水不漏了,毕竟那些防守严密的企业级的系统都会被攻破,比如前段时间的酒店开房记录泄露事件、某旅行网站安全支付漏洞等。若被这些黑客瞄上,攻破你的家用设备更不在话下。白帽子们有句话:你之所以没有被黑,不是因为没办法黑你,只是你没有被黑的价值。

MC提醒:小心驶得万年船

很多人都觉得,企业级网络设备的后门离自己太远,家里的电视不智能,咱也不网上购物,也没什么隐私可暴露,谁爱看就看去吧。这样放弃治疗是不对的,当你发现上网时不停遭遇弹窗广告骚扰、恶意跳转链接之类的,即使你真没什么隐私可言,但这毕竟严重影响到上网体验。如果用单位电脑时也带着这种心态,也很有可能造成泄密,给单位带来损失。再说,万一遇到杀不掉的木马病毒或手机流量不翼而飞时,你就真愿意无偿成为黑客的挣钱工具吗?

所以大致了解黑客的心思和手法,提高自己的网络安全意识,做到不嫌麻烦地修改路由器账户和Wi-Fi账户的设置,就能降低被黑概率,还自己一个良好的网路环境。