无线网络加密技术全解析

智能手机、平板电脑的普及让无线网络成为这个时代热门的技术词汇,大至无线城市,小到家庭网络,你都能看到被称为Wi-Fi的东西。“网络密码”是大人小孩都知道的网络术语。那么,网络密码到底是什么?无线路由器中不同的加密方式有什么用?加了密码的网络就安全了吗?本期,《微型计算机》就带你一窥常见的几种无线加密技术。

无线加密的前世今生

由于无线网络使用开放的电磁波作为载体来传输的数据信号,所以从理论上说,任何具备对应频率收发能力的设备都可以截取和修改无线发射的数据,数据传输存在极大的不安全性。所以,从第一个无线网络标准——IEEE802.11b自1999年诞生时起,无线加密技术就是其标准配置。

早的无线加密初衷是为了创造一个和有线网络安全性类似的环境,这也是WEP(Wired Equivalent Privacy,有线等效加密)的意义。WEP被用来提供和有线局域网同级的安全性,它的目标是成为无线局域网必要的安全防护层,使其在传输链路上具备有线网络那样的端到端特性。但是WEP的表现无疑令人非常失望。WEP使用RC4加密算法对无线数据进行加密,加密系统使用一个随机产生的密钥来加密传输数据。但仅仅两年后就有人发现,W E P用来产生这些密钥的方法具有可预测性,一个中等技术水平的无线黑客也可以在2~3分钟内迅速破解WEP加密。

为了解决这个问题,IEEE组织开始制定第二代无线网络标准,俗称为IEEE 802.11i。但由于新安全标准的推出不是一蹴而就的,并且消费者不会因为网络的安全性而放弃原来的无线设备,因此他们在2003年推出了一个过渡性方案,这个过渡性方案称之为WPA(Wi-FiProct ed Access)。WPA是一个软件升级方案,它依然使用WEP采用的RC4加密算法,但改善了密钥的产生机制,修复了WEP对密钥管理过于简单、易于破解以及其他几个安全问题。原有无线路由器或者AP只需通过软件升级的方法即可提高网络的安全性。

WPA2是IEEE802.11i的正式版,又被称为WPA第二版。这个全新的安全标准在2005年被Wi ndow s等常用终端系统支持。WPA2是一个全新设计的安全标准,它不仅增强了对密钥的管理,加入了更长的密钥支持,还将相对较为简单的RC4加密算法换成了安全性更高的AES算法,并对用户认证做了加强,从而令整个无线网络更为安全。

无线加密是怎样工作的

虽然我们不必深究无线加密背后的数学算法,但了解无线加密的工作流程,可以让我们知道加密的各个功能环节,从而提高对网络安全性的理解,遵循更安全的网络设置和使用习惯。

我们常说的无线网络加密其实包含两个过程:认证过程和数据加密过程。认证过程类似于有线网络的网线接入,只有经过授权的用户(对应有线网络为用户提供网线接口)才允许使用网络资源。现在我们使用的认证主要包括两种:链路认证和接入认证。

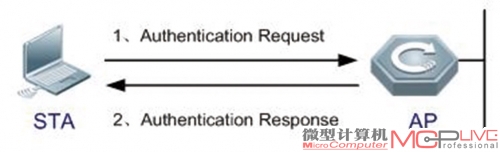

链路认证:此认证是属于IEEE802.11的一种低级的身份验证机制,提供开放系统身份认证(即无需网络密码,任何请求的用户都可接入网络)和共享密钥身份认证(客户端必须使用与无线路由器相同的密码才可接入)。这两种认证都属于W EP加密的一部分,只有通过了初的授权认证,无线网络才会为其分配IP地址和进行数据传输。

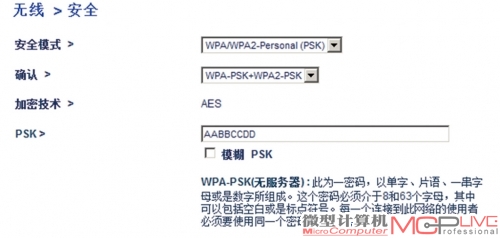

接入认证:这是WPA/WPA2使用的认证方式。它通过端口认证的方式进行,只有认证通过,无线接入点才为客户端打开对应的逻辑端口,否则不允许用户连接网络。接入认证也有两种验证机制,一种是家庭较为常见的PSK(Presharedkey,预共享密钥)验证,对应无线路由器设置中的PSK选项,无线路由器中会预先设定静态密钥,只有无线接入设备输入的密码与设置的静态密钥相同,才会通过认证;另一种认证方式主要应用于大型的网络中,称为802.1X接入认证,它需要一台专门的认证服务器,用户通过登录认证服务器进行身份认证。校园和机场等公共场所的无线网络一般使用这种认证方式,需要通过页面登录来完成。

当认证流程完成后,无线路由器才会为数据传输建立加密通道。数据加密的目的是为了防止数据在无线传输过程中被第三方截取,以免造成数据泄密。同时也可防止被恶意修改,对无线网络形成攻击和威胁。数据加密涉及的主要内容是加密密钥的管理和加密算法,我们会在下面详细介绍。

加密技术与加密协议

从IEEE802.11b起到目前为止一共产生了两种加密算法和两种加密协议。它们分别为RC4加密算法和AES加密算法,加密算法是一种纯粹的数据方法,有兴趣的读者可以查阅相关的文档,这里不做详细介绍。对无线网络而言,密钥管理才是核心的,只有加密依赖的密钥足够强大,才能保证加密数据的安全性,密钥管理就是常说的加密协议。理论上,加密技术和加密协议可以两两自由排列组合,形成多种组合加密方式。但由于加密技术需要硬件支撑,实际上,它们之间的组合是有一定限制的。为了看起来更清晰易懂,我们采用与无线路由器中对应的设置来进行阐述。

WEP加密

即早的无线加密方式,它采用RC4算法来保证数据的保密性,通过共享密钥来实现认证。W E P没有规定密钥的管理方案,一般手动进行密钥的配置与维护。通常称为手动W E P或者静态WEP。

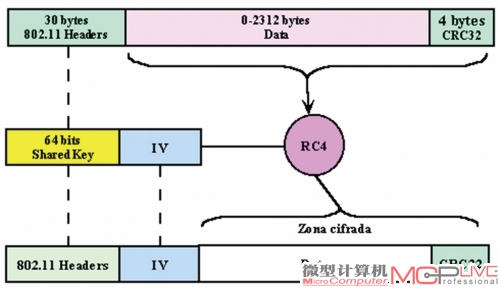

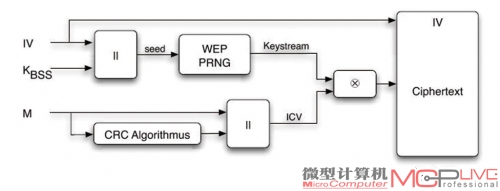

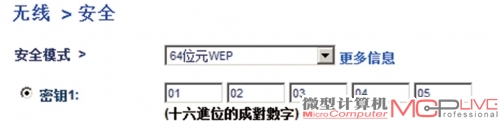

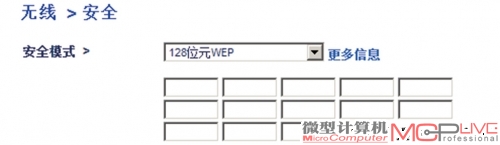

WEP加密密钥的长度一般有64位和128位两种。密钥的组成为:共享密钥+IV(Initia lization Vector,初始化向量),共享密钥即用户手动配置的密码,分别为40位(对应64位密钥)和104位(对应128位密钥);IV部分由系统产生,占24位。整个密钥体系中,只有IV部分是可变化的,用户密码一经配置,除非重新设置,否则保持不变,加上RC4算法存在弱密钥缺陷,在24位的IV值中,有9000多个弱密钥。攻击者收集到足够的使用弱密钥的包后,就可以对它们进行分析,只需尝试很少的密钥就可以接入到网络中。

TKIP加密

TKIP(Temporal Key Integrity Protocol,暂时密钥集成协议)是Wi-Fi联盟为修复IEEE802.11的WEP加密机制而创建的一种临时的过渡方案。它虽然也和WEP加密机制一样使用的是RC4算法,但修订了对密钥的管理,将W E P的手动静态密钥换成了动态协议生成,这样每个传输的数据包都有一个与众不同的、不会重复的密钥;另外,TKIP还将密钥的长度由W EP的40位加长到128位,初始化向量I V的长度由24位加长到48位,提高了WEP加密的安全性;在防止信息传输过程中可能被篡改而用来攻击网络方面,TKIP将WEP的CRC信息完整性检测换成了MIC认证(Message Integrity Check,信息完整性校验),能更好地检测数据的真实性。TK IP的加密性能虽然比WEP高了很多,但由于使用的依然为RC4算法,所以依然存在弱密钥问题,只是弱密钥的数量少了很多,破解难度会更大。

AES-CCMP加密

这是WPA2中才支持的加密协议。AES-CCMP(Counter mode with CBC-MAC Protocol,计数器模式搭配CBC-M AC协议)是目前为止面向大众的高级无线安全协议。CCMP使用128位AES (Advanced Encryption Standard,高级加密标准)加密算法实现机密性,使用CBC-MAC(区块密码锁链-信息真实性检查码协议)来保证数据的完整性和认证,密钥基于全协商的动态产生模式。AESCCMP可以为无线网络提供从认证、数据机密性、完整性和无线数据通道的重发保护。

常见加密方式的实现

以上的各种加密技术虽然能在一定程度上阐述不同加密方式的优劣,但我们还不知道在硬件上它们是如何实现的,这有可能会造成对无线传输性能的额外开销。在进行具体的测试前,先让我们看看它们的工作方式。

从技术发展进程看,到目前为止共有WEP、WPA和W PA2三种无线加密方式(WAPI属于国标,很少有产品支持,在此不进行讨论),但由于WPA和WPA2在实现方式上基本一样,所以目前大多数无线路由器将其归为一类WPA/WPA2。

WEP实现

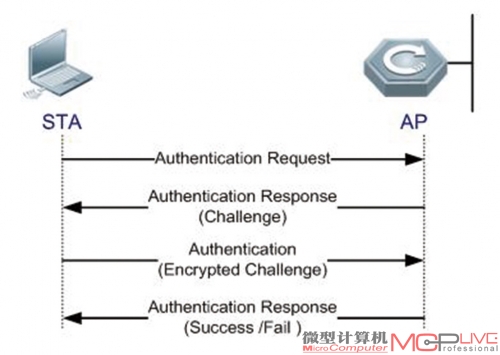

认证过程:(1)客户机首先向无线路由器、AP发送认证请求;(2)后者在收到请求后随机产生一个Challenge包(即一个字符串)发送给客户机;(3)客户机将接收到字符串用共享密钥加密后再发送给AP;(4)无线路由器、A P接收到该消息后,用密钥将该消息解密,然后将解密后的字符串和初发给客户机的字符串进行对比,实现握手认证。如果选择的是开放系统,则无线路由器/AP不做认证,直接将客户机的M AC地址加入允许访问列表,并建立连接。

加密过程:(1)认证通过后,无线路由器/A P即利用共享密钥+初始化向量(IV)生成密钥;(2)将经过校验和计算的明文数据与密钥流进行按位异或运算得到加密后的信息;(3)将初始化向量和密文串接起来,得到要传输的加密数据帧,在无线链路上传输。注意:加密与认证没有直接关联,即便认证阶段选择的为开放系统,传输数据依然会被加密。

WPA/WPA2实现

相比WEP,WPA/WPA2的实现过程要复杂得多,因为是动态密钥管理系统,WPA/WPA2在进行认证前需要先进行安全协商,以实现对加密算法和加密协商的相互确认。具体表现为:

安全协商:(1)在与客户机建立关联前,无线路由器/AP会间隔向外发送一个带有WPAIE(Information Element,信息元素)的广播帧,IE中包含了AP的安全配置信息(包括加密算法及认证方法等安全配置信息);(2)客户机根据A P通告的I E信息来选择相应的安全配置,并将所选择的安全配置信息发送至AP。此阶段,只有双方对I E信息进行了认可,才允许客户机与之建立关联,并转入认证阶段。

认证过程:此过程与W E P类似,但增加了一个流程,就是A P需要与客户机

协商确定PMK(Pairwise Master Key,成对主密钥,申请者与认证者之间所有密钥数据的来源)。如果选择的是802.1X认证,则PM K由认证服务器产生;如果选择的是预共享认证(PSK),则PM K就是输入的预共享密码。

加密过程:(1)认证通过后,无线路由器/AP会与客户机进行数据密钥的协商,数据密钥基于PMK,通过一系列复杂的算法产生,这些密钥协商过程在每次数据传输时都会执行,以保证每一次数据传输都会生成不一样的密钥。与WEP不同,WPA/WPA2会有加密算法的选择,通常会提供TKIP和A ES两种,TKIP其实就是RC4的变种。加密算法不对加密过程产生影响,仅仅决定密文的复杂度。

安全?不安全?

没有绝对安全的加密!所有的加密技术都是基于时间尺度上的“安全”—如果在密钥的有效期内,加密系统是不可破解的,它就是安全的。需要强调的是,通常加密系统的弱点不在加密算法和加密体系,而在于用户所设置的接入密码。一个脆弱的密码不需要庞大的运算性能进行穷举或破解,只要借助密码词典进行有限次尝试或者单凭猜测就可突破。在你的日常设置中记住把握以下的简单原则:

(1)尽量不使用WEP加密体系,如果必须使用,请配合MAC地址过滤使用,在认证阶段对已获得密码的非授权用户进行阻挡;

(2)对使用预共享密码(PSK)的企业或用户,至少3个月更换一次密码;

(3)尽量使用系统支持的长密码;

(4)不要使用有规律的数字、字母和单词作为密码,尽量使用大小写、数字、特殊符号的组合体。

这些简单原则虽然不是金科玉律,但的确可以令你的网络安全提高数个级别。它需要付出多大的网络传输代价呢?请接下来看笔者的测试。

笔者选择了一款附带300Mb/s无线网卡的笔记本电脑作为测试终端,同时选择了一款150Mb/s的路由器,并将路由器的无线模式设置为802.11n(目前802.11a及802.11g仅为54Mb/s,802.11n可提高到300Mb/s)。在实际测试中,未开启密码防护的环境下,通过《IxChar iot》测试其平均速率在85.748Mb/s,而在选择W PA2-PSK模式下后的平均速率降至79.103Mb/s。通过对比发现,加密与不加密两者的速率还是有一点差别的,但这种差别并不大,仅有5%~10%左右的差距。

请为你的网络加密

在日常使用中,我们其实完全不必担心加密后对网速会有多大的影响。为了网络的安全还是有必要把网络进行加密的,以防止蹭网。对于不喜欢加密的用户,我们也可以通过路由器的隐藏SSID的功能来实现在众多网络中的“隐形”。这样一来别人就搜索不到无线网络ID,也不用因为加密而牺牲那一点网速。当然,SSID可别太复杂以至于连自己都忘记了。